Le Nid de Coucou, écrit par Clifford Stoll, retrace la traque d’un usurpateur d’identité qui s’est introduit dans le système d’information du laboratoire de Lawrence Berkeley. L’auteur, protagoniste de cette histoire vraie, détaille son enquête avec minutie, utilisant des moyens informatiques innovants et des subterfuges dignes d’un roman policier pour identifier et neutraliser cet intrus indésirable.

Des pirates déjà présents en 1986

Clifford Stoll, un astronome fraîchement affecté au centre informatique du Lawrence Berkeley Lab, prend ses fonctions dans un Laboratoire composé de 12 ordinateurs à haute puissance de calcul, dont l’utilisation est facturée à la seconde. Dès son deuxième jour de travail, il remarque une erreur de facturation de 75 centimes de dollar. Une simple erreur d’arrondi ? Non. Après investigation, il découvre qu’un utilisateur surnommé “Hunter” a accédé au système. Mais qui est Hunter ? Personne ne semble connaître cette identité ou savoir comment ce compte a été créé.

Le mystère s’épaissit le lendemain lorsqu’un message informe Clifford qu’une tentative d’intrusion a été détectée dans un système voisin. L’intrus est-il le même ? Et jusqu’où iront ses activités ?

A l’origine de la CyberSécurité

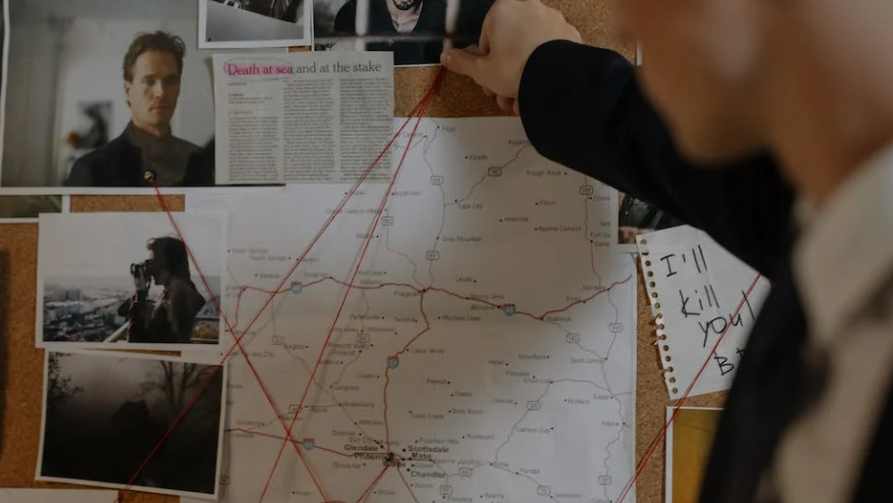

L’intrus, que Clifford surnomme rapidement son « pirate », est attiré par les réseaux informatiques sensibles, tels que celui du Pentagone. Pour gagner du temps et remonter à la source de ces connexions, Clifford met en place des stratagèmes innovants pour l’époque : les honeypots, ou « pots de miel ». Ces fichiers contiennent des informations apparemment sensibles, destinées à piéger le pirate et à surveiller ses activités.

Malheureusement, le pirate profite aussi des lacunes humaines et techniques. Par exemple, sur le réseau d’AIR FORCE, il utilise un compte dont le mot de passe a expiré pour s’introduire. Plutôt que de rejeter l’accès, un technicien rétablit le compte, offrant ainsi une porte d’entrée à l’intrus. Autre exemple frappant : l’accès à une base de données militaire, obtenu avec les identifiants par défaut « Anonyme/Invité »

Une enquête semée d’embûches

Clifford se heurte rapidement à des difficultés majeures. La coordination entre les autorités américaines, comme le FBI et la CIA, est laborieuse. Pire encore, la coopération transfrontalière, notamment avec les autorités allemandes, s’avère chaotique. En attendant que les enquêteurs réagissent, Clifford doit surveiller les activités du pirate :

« Mon seul moyen de défense était de le garder à l’œil et d’alerter ceux qu’il attaquait », confie-t-il.

Malgré tout, Clifford s’estime chanceux : « Heureusement, il n’avait apparemment semé ni virus ni bombes à retardement dans nos ordinateurs. »

L’héritage d’une enquête visionnaire

La traque de Clifford Stoll a non seulement abouti à l’arrestation de l’intrus, un hacker allemand travaillant pour le KGB, mais elle a également mis en lumière les failles de sécurité des réseaux informatiques de l’époque. Son livre, Le Nid de Coucou, est devenu une référence, inspirant des générations de professionnels de la cybersécurité.

Aujourd’hui, les concepts de honeypots et de surveillance proactive, popularisés par Stoll, restent des outils essentiels pour protéger nos systèmes informatiques. Cette histoire résonne encore comme un rappel puissant : même les plus petites anomalies, comme 75 centimes de dollars, peuvent révéler des menaces majeures